Vous souhaitez vous lancer dans la cybersecurité et en particulier dans les test d’intrusion. C’est une très bonne chose car quasiment toutes les entreprises sont concernées et elles ont besoin de personnes qualifiées et compétentes dans ce domaine pour évaluer entre autres la solidité de leur réseau informatique afin de trouver des failles potentiellement utilisables par de pirates. Ces différentes failles serviront ensuite a élaborer et mettre en œuvre des contre-mesures visant a améliorer la sécurité du système. Mais je ne rappellerais jamais assez le fait de rester dans la légalité en remplissant un contrat entre votre client et vous même. Ne vous amusez JAMAIS a outrepasser la loi. Si vous souhaitez vous entrainer, il existe assez de possibilités de le faire légalement, comme par exemple des sites spécialisés qui vous permettront de vous entrainer sur différentes machines comme (liste non exhaustive): lab.pentestit.ru, practicalpentestlabs.com, root-me.org, hacking-lab.com, ctf365.com, hackthebox.eu ainsi que vulnhub.com

Le fait d’outrepasser la loi pourra dans le pire des cas vous faire séjourner derrière les barreaux, mais aussi vous faire payer très grosses amendes. Je vais donc vous exposer ici a titre informatif les différents textes de loi concernant les atteintes aux systèmes de traitement automatisé de données, de l’article 323.1 a l’article 323.8 de code pénal (source https://www.legifrance.gouv.fr). Ce qui vous permettra de savoir ce qu’il vous attends réellement au cas ou vous décideriez de ne pas vous tenir aux règles établies.

Article 323-1

Modifié par LOI n°2015-912 du 24 juillet 2015 – art. 4

Le fait d’accéder ou de se maintenir, frauduleusement, dans tout ou partie d’un système de traitement automatisé de données est puni de deux ans d’emprisonnement et de 60 000 € d’amende. Lorsqu’il en est résulté soit la suppression ou la modification de données contenues dans le système, soit une altération du fonctionnement de ce système, la peine est de trois ans d’emprisonnement et de 100 000 € d’amende. Lorsque les infractions prévues aux deux premiers alinéas ont été commises à l’encontre d’un système de traitement automatisé de données à caractère personnel mis en œuvre par l’État, la peine est portée à cinq ans d’emprisonnement et à 150 000 € d’amende.

Article 323-2

Modifié par LOI n°2015-912 du 24 juillet 2015 – art. 4

Le fait d’entraver ou de fausser le fonctionnement d’un système de traitement automatisé de données est puni de cinq ans d’emprisonnement et de 150 000 € d’amende.Lorsque cette infraction a été commise à l’encontre d’un système de traitement automatisé de données à caractère personnel mis en œuvre par l’État, la peine est portée à sept ans d’emprisonnement et à 300 000 € d’amende.

Article 323-3

Modifié par LOI n°2015-912 du 24 juillet 2015 – art. 4

Le fait d’introduire frauduleusement des données dans un système de traitement automatisé, d’extraire, de détenir, de reproduire, de transmettre, de supprimer ou de modifier frauduleusement les données qu’il contient est puni de cinq ans d’emprisonnement et de 150 000 € d’amende. Lorsque cette infraction a été commise à l’encontre d’un système de traitement automatisé de données à caractère personnel mis en œuvre par l’État, la peine est portée à sept ans d’emprisonnement et à 300 000 € d’amende.

Article 323-3-1

Modifié par LOI n°2013-1168 du 18 décembre 2013 – art. 25

Le fait, sans motif légitime, notamment de recherche ou de sécurité informatique, d’importer, de détenir, d’offrir, de céder ou de mettre à disposition un équipement, un instrument, un programme informatique ou toute donnée conçus ou spécialement adaptés pour commettre une ou plusieurs des infractions prévues par les articles 323-1 à 323-3 est puni des peines prévues respectivement pour l’infraction elle-même ou pour l’infraction la plus sévèrement réprimée.

Article 323-4

Modifié par Loi n°2004-575 du 21 juin 2004 – art. 46 JORF 22 juin 2004

La participation à un groupement formé ou à une entente établie en vue de la préparation, caractérisée par un ou plusieurs faits matériels, d’une ou de plusieurs des infractions prévues par les articles 323-1 à 323-3-1 est punie des peines prévues pour l’infraction elle-même ou pour l’infraction la plus sévèrement réprimée.

Article 323-4-1

Modifié par LOI n°2015-912 du 24 juillet 2015 – art. 4

Lorsque les infractions prévues aux articles 323-1 à 323-3-1 ont été commises en bande organisée et à l’encontre d’un système de traitement automatisé de données à caractère personnel mis en œuvre par l’État, la peine est portée à dix ans d’emprisonnement et à 300 000 € d’amende.

Article 323-5 En savoir plus sur cet article…Les personnes physiques coupables des délits prévus au présent chapitre encourent également les peines complémentaires suivantes :

- L’interdiction, pour une durée de cinq ans au plus, des droits civiques, civils et de famille, suivant les modalités de l’article 131-26 ;

- L’interdiction, pour une durée de cinq ans au plus, d’exercer une fonction publique ou d’exercer l’activité professionnelle ou sociale dans l’exercice de laquelle ou à l’occasion de laquelle l’infraction a été commise ;

- La confiscation de la chose qui a servi ou était destinée à commettre l’infraction ou de la chose qui en est le produit, à l’exception des objets susceptibles de restitution ;

- La fermeture, pour une durée de cinq ans au plus, des établissements ou de l’un ou de plusieurs des établissements de l’entreprise ayant servi à commettre les faits incriminés ;

- L’exclusion, pour une durée de cinq ans au plus, des marchés publics ;

- L’interdiction, pour une durée de cinq ans au plus, d’émettre des chèques autres que ceux qui permettent le retrait de fonds par le tireur auprès du tiré ou ceux qui sont certifiés ;

- L’affichage ou la diffusion de la décision prononcée dans les conditions prévues par l’article 131-35.

Article 323-6

Modifié par LOI n°2009-526 du 12 mai 2009 – art. 124

Les personnes morales déclarées responsables pénalement, dans les conditions prévues par l’article 121-2, des infractions définies au présent chapitre encourent, outre l’amende suivant les modalités prévues par l’article 131-38, les peines prévues par l’article 131-39. L’interdiction mentionnée au 2° de l’article 131-39 porte sur l’activité dans l’exercice ou à l’occasion de l’exercice de laquelle l’infraction a été commise.

Article 323-7

Modifié par Loi n°2004-575 du 21 juin 2004 – art. 46 JORF 22 juin 2004

La tentative des délits prévus par les articles 323-1 à 323-3-1 est punie des mêmes peines.

Article 323-8

Créé par LOI n°2015-912 du 24 juillet 2015 – art. 18

Le présent chapitre n’est pas applicable aux mesures mises en œuvre, par les agents habilités des services de l’État désignés par arrêté du Premier ministre parmi les services spécialisés de renseignement mentionnés à l’article L. 811-2 du code de la sécurité intérieure, pour assurer hors du territoire national la protection des intérêts fondamentaux de la Nation mentionnés à l’article L. 811-3 du même code.

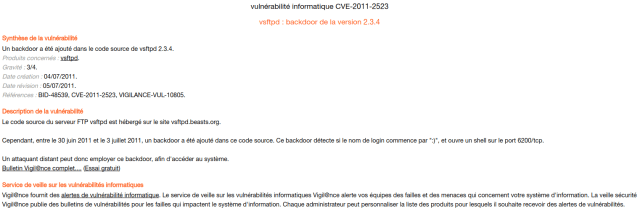

Exploit-db nous retournes un résultat. Cliquez dessus pour afficher les détails.

Exploit-db nous retournes un résultat. Cliquez dessus pour afficher les détails.